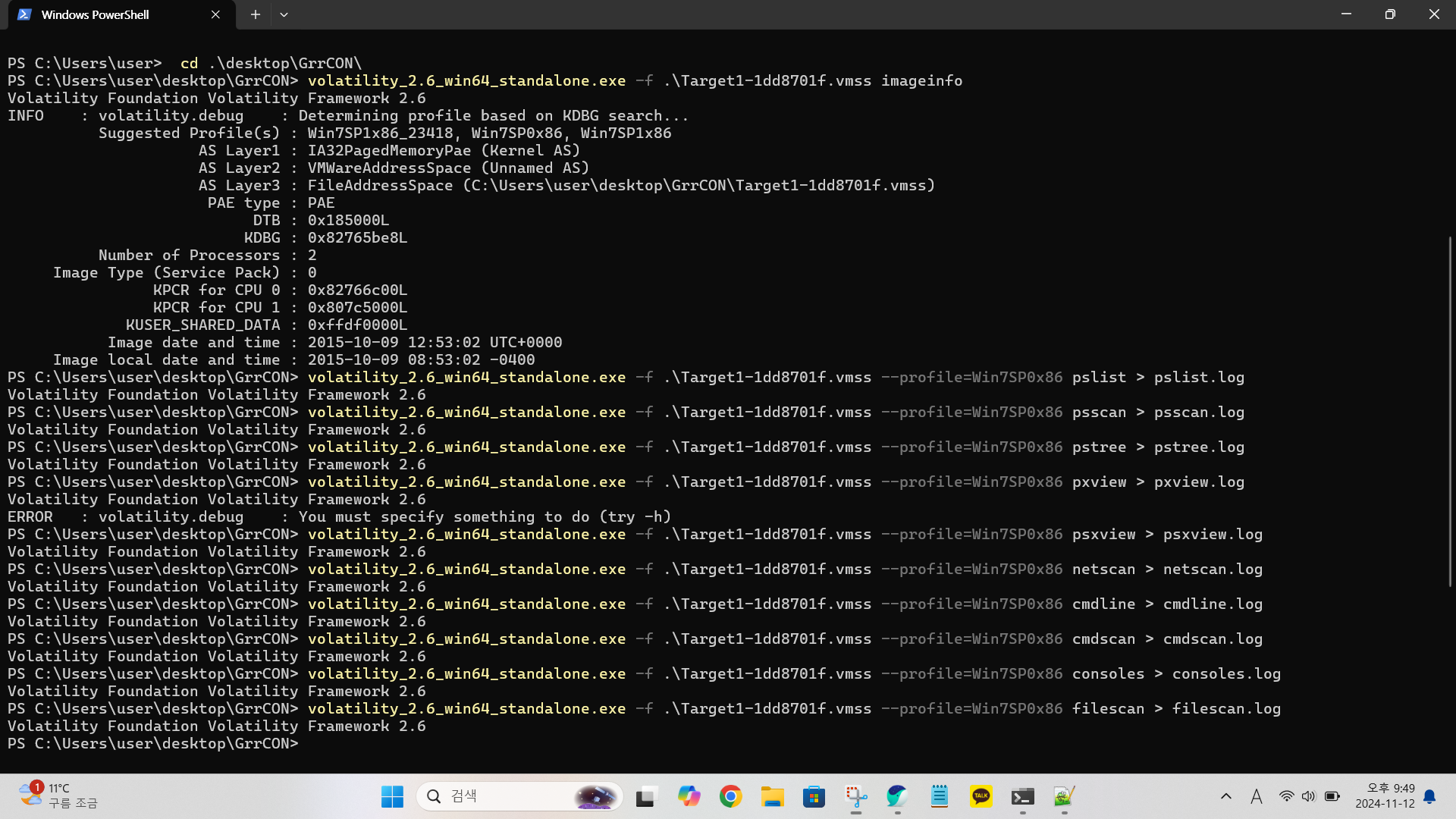

Grrcon에 대해서 imageinfo, pslist, psscan, pstree, psxview log를 생성한다. pslist : 시간 순으로 배열된다. 처음에는 pid, ppid를 기준으로 알려주는 pstree가 접근하기 좋다. pstree에 가서 수상해 보이는 것들에 표시를 한다. 그리고 이후에 pslist에서 시간순서대로 봐서 어떻게 해킹이 되었는지 유추할 수 있다. 이 문제에서는 침입자가 메일을 통해 악성코드를 실행하고 마지막에 원격데스크톱을 실행한 것으로 보인다. 네트워크 분석 - netscan, connections, sockets 파일 분석 및 덤프fiescan - 메모리 내에 존재하는 모든 파일ㄷ르의 리스트 출력dumpfiles - 파일을 덤프. 옵션으로 메모리 주소, 프로세스 줄..