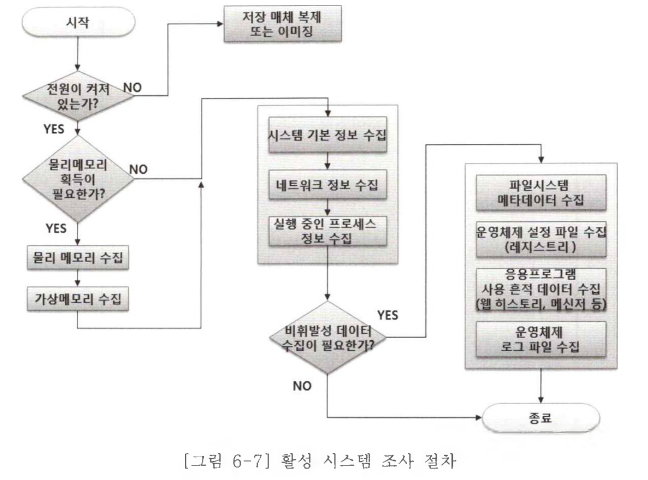

디지털 증거가 법정에서 허용되기 위해서는 원본을 있는 그대로 보존하면서 수집해야 한다. 조사 대상 매체 파악현장 보호 조치를 취한 후, 증거물을 파악한다. 조사 대상 시스템 확보1. 컴퓨터 시스템 확보사건 현장에서 증거가 될 수 있는 모든 것을 확보해야 한다. 용의자가 사용한 시스템, 서버에 있는 사건 관련 데이터, 다양한 보조 기억 장치 등을 파악해야 한다. 조사 대상 시스템 내에는 하드 디스크 드라이브와 같은 다양한 저장 매체가 장착되어 있으며, 중요 증거물이 저장되어 있을 가능성이 크다. 하드 디스크 드라이브는 압수 이후에 이미징(imaging) 과정을 거쳐 사복은 획득한 후, 디스크 내에 존재하는 증거물을 분석한다. 2. 기타 디지털 기기 수집컴퓨터 외에도 다양한 디지털 기기에 데이터가 존재한다...